Cấu hình SSL bền vững, không bị báo lỗi thường xuyên và yên tâm cho hoạt động của website ổn định trong 15 năm trở lên. Bài viết này sẽ tóm tắt các outline cơ bản về kiến thức nền tảng về SSL, phân tích nguyên nhân và giải pháp cho việc cấu hình SSL bền vững. Hướng dẫn cách cấu hình SSL vĩnh viễn, tránh lỗi SSL thường xuyên.

1. Tổng quan và ý nghĩa của chứng chỉ SSL

SSL (Secure Sockets Layer), hay chính xác hơn là TLS (Transport Layer Security), là nền tảng của bảo mật web hiện đại. Giao thức này mã hóa dữ liệu trao đổi giữa trình duyệt và máy chủ, bảo đảm tính bí mật (confidentiality), toàn vẹn (integrity) và xác thực (authentication).

Việc sử dụng SSL không chỉ giúp bảo vệ người dùng khỏi nghe lén hoặc giả mạo, mà còn là điều kiện bắt buộc trong các tiêu chuẩn SEO, thương mại điện tử và giao thức HTTP/2, HTTP/3.

Trong mô hình mạng phân lớp, SSL/TLS hoạt động ở tầng phiên (session layer), đặt giữa tầng ứng dụng (HTTP, SMTP, FTP…) và tầng vận chuyển (TCP). Khi một kết nối HTTPS được thiết lập, quá trình TLS handshake diễn ra để xác thực chứng chỉ, sinh khóa mã hóa đối xứng và khởi tạo kênh truyền an toàn.

2. Kiến thức nền tảng: cách hoạt động của chứng chỉ SSL

2.1 Cấu trúc chứng chỉ

Một chứng chỉ SSL bao gồm:

- Public Key: dùng để mã hóa dữ liệu.

- Private Key: dùng để giải mã (chỉ có máy chủ nắm giữ).

- Thông tin tổ chức: tên miền, chủ sở hữu, CA cấp chứng chỉ.

- Chữ ký số của CA (Certificate Authority): xác thực tính hợp lệ của chứng chỉ.

Chứng chỉ hợp lệ được chuỗi xác thực (certificate chain) bảo đảm, bao gồm:

- Root CA (được tin cậy toàn cầu).

- Intermediate CA (trung gian, giúp giảm rủi ro bảo mật).

- Server Certificate (chứng chỉ gắn với tên miền cụ thể).

Nếu bất kỳ phần tử nào trong chuỗi này lỗi hoặc hết hạn, website sẽ cảnh báo “Not Secure”.

2.2 Quy trình xác thực và handshake

Quy trình TLS handshake diễn ra qua 6 bước chính:

- Client Hello – trình duyệt gửi danh sách các giao thức, phiên bản TLS, và thuật toán mã hóa hỗ trợ.

- Server Hello – máy chủ chọn thuật toán, gửi chứng chỉ SSL.

- Certificate Validation – trình duyệt kiểm tra chứng chỉ có hợp lệ, không hết hạn, khớp với tên miền và chuỗi CA hợp lệ.

- Key Exchange – trao đổi khóa mã hóa tạm thời.

- Session Key Generation – tạo khóa đối xứng dùng cho toàn bộ phiên.

- Secure Connection Established – dữ liệu bắt đầu được mã hóa.

Một lỗi nhỏ trong DNS, proxy trung gian (như Cloudflare) hoặc sai cấu hình CA đều có thể khiến quá trình handshake thất bại.

3. Vì sao SSL thường xuyên lỗi sau khi cài đặt?

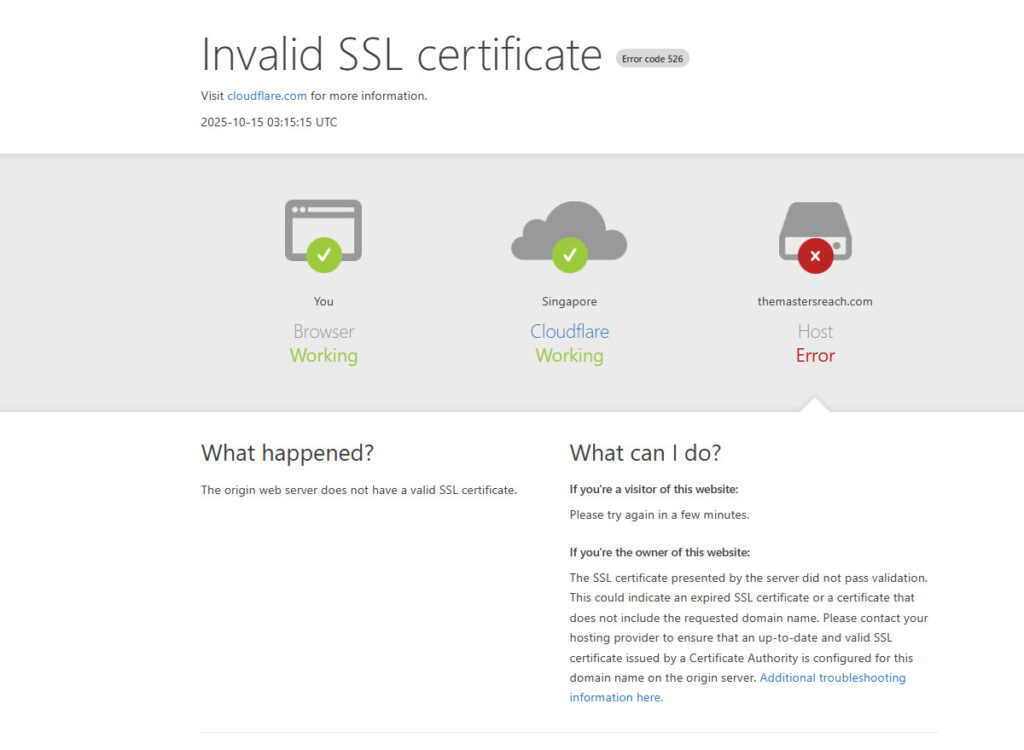

Dù SSL là công nghệ cốt lõi, thực tế nhiều website vẫn bị cảnh báo “Your connection is not private” chỉ sau vài tuần hoặc vài tháng. Nguyên nhân phổ biến gồm:

- Sai mô hình cấp chứng chỉ giữa CDN và Hosting: Khi sử dụng Cloudflare, tên miền trỏ qua proxy CDN, nên nếu chứng chỉ trên hosting không trùng mô hình (ví dụ: Cloudflare ở chế độ Flexible, nhưng hosting lại yêu cầu full encryption), quá trình handshake sẽ bị đứt đoạn.

- Gia hạn tự động thất bại (Let’s Encrypt): Nhiều hệ thống cài Let’s Encrypt qua giao diện hosting nhưng không mở cổng 80 hoặc 443 cho ACME Challenge, khiến việc gia hạn tự động thất bại mà không thông báo rõ ràng.

- Sai DNS hoặc trỏ bản ghi CNAME lặp: Nếu bản ghi A/CNAME không phản ánh IP thực tế của máy chủ hoặc không trỏ đúng proxy Cloudflare, SSL sẽ không thể kích hoạt do hệ thống CA không thể xác thực quyền sở hữu tên miền.

- Chứng chỉ trùng lặp hoặc hết hạn trong cache Cloudflare: Khi cập nhật chứng chỉ nhưng không purge cache hoặc không chuyển chế độ SSL đúng cách, Cloudflare tiếp tục dùng chứng chỉ cũ.

- Không kiểm soát redirect HTTPS–HTTP: Một số website bật redirect HTTPS trong Cloudflare và trong .htaccess, dẫn đến vòng lặp (redirect loop).

4. Phân biệt các chế độ SSL trong Cloudflare

Cloudflare cung cấp ba cấp độ mã hóa:

| Chế độ | Mức mã hóa | Mô tả | Phù hợp khi |

|---|---|---|---|

| Flexible | Một nửa (chỉ giữa client – Cloudflare) | Không có mã hóa giữa Cloudflare và máy chủ gốc | Khi hosting chưa có SSL |

| Full | Toàn phần (mã hóa hai chiều, nhưng không xác minh CA) | Có SSL tự ký (self-signed) hoặc Let’s Encrypt | Khi muốn mã hóa cơ bản |

| Full (Strict) | Toàn phần, xác thực CA hợp lệ | Cần chứng chỉ hợp lệ và trùng tên miền | Khi website đã cài SSL đúng chuẩn |

Khuyến nghị:

- Giai đoạn đầu có thể dùng Flexible để website hoạt động nhanh.

- Sau khi cài SSL hợp lệ trên hosting (Let’s Encrypt hoặc Custom SSL), chuyển sang Full (Strict) để đạt độ an toàn và bền vững dài hạn.

5. Cấu hình SSL bền vững giữa Cloudflare và Hostinger

Chứng chỉ SSL không chỉ là lớp bảo mật quan trọng giúp mã hóa dữ liệu giữa trình duyệt và máy chủ, mà còn là yếu tố then chốt ảnh hưởng đến uy tín, SEO và trải nghiệm người dùng. Tuy nhiên, nhiều lập trình viên và quản trị hệ thống vẫn thường xuyên đối mặt với hàng loạt lỗi SSL khó chịu như “ERR_SSL_PROTOCOL_ERROR”, “SSL Handshake Failed” hay “Mixed Content”. Những lỗi này có thể xuất phát từ việc cấu hình sai giữa Cloudflare và máy chủ gốc (như Hostinger), chứng chỉ hết hạn, xung đột giao thức hoặc thiếu chuỗi chứng chỉ trung gian. Việc nhận diện và sửa đúng nguyên nhân của các lỗi SSL này là yếu tố quyết định để đảm bảo website hoạt động ổn định, an toàn và duy trì kết nối HTTPS bền vững.

Phần sau đây là phần hướng dẫn cấu hình sửa lỗi SSL bền vững, minh họa bởi cloudflare và hostinger. Để sửa lỗi SSL bạn cần tìm hiểu cách cấu hình SSL bền vững, đúng cách.

5.1 Bước 1: Đảm bảo domain trỏ DNS ổn định

- Kiểm tra bản ghi A của domain chính (

themastersreach.com) và bản ghiwwwphải trỏ về IP thật của Hostinger. - Nếu dùng proxy của Cloudflare, bật icon “đám mây cam” ☁️ cho bản ghi cần CDN, giữ “đám mây xám” khi cần xác thực SSL trực tiếp.

5.2 Bước 2: Cài SSL trên hosting

- Truy cập hPanel → Security → SSL → Install SSL → Let’s Encrypt (Lifetime SSL).

- Nếu báo lỗi “Your domain must be connected”, hãy đảm bảo DNS đã cập nhật và trỏ đúng IP trong vòng 24 giờ.

- Khi cài xong, SSL sẽ hiển thị trạng thái Active (Custom SSL).

5.3 Bước 3: Cấu hình Cloudflare

- Truy cập tab SSL/TLS → Overview.

- Chuyển chế độ Flexible → Full (Strict).

- Bật thêm:

- Always Use HTTPS

- Automatic HTTPS Rewrites

- Minimum TLS Version: 1.2

- Edge Certificates → Universal SSL: Enabled

- 5.4 Bước 4: Kiểm tra chuỗi chứng chỉ (chain validation)

Dùng công cụ:

Kiểm tra:

- CN (Common Name) trùng với domain.

- Chuỗi intermediate đầy đủ.

- Ngày hết hạn phù hợp.

5.5 Bước 5: Kiểm tra và tối ưu redirect

-

Trong file

.htaccesshoặc cấu hình Nginx, chỉ giữ một luật:

-

Không cần bật redirect trùng lặp trong cả Cloudflare và Hostinger.

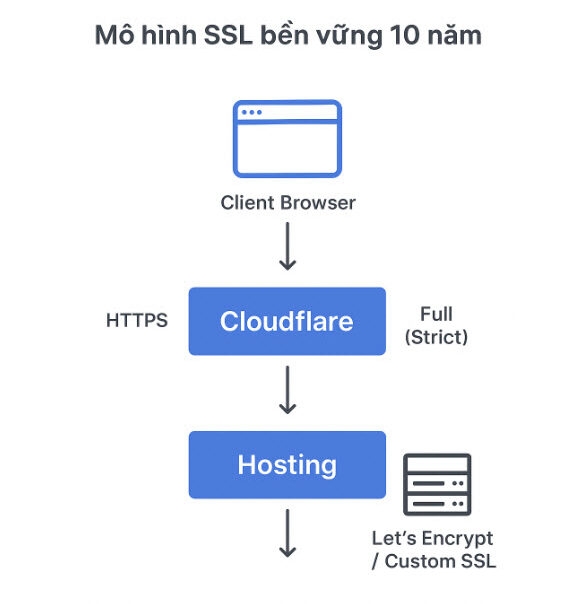

6. Mô hình SSL bền vững: cấu trúc tối ưu cho hệ thống

6.1 Kiến trúc đề xuất

6.2 Các yếu tố bền vững

| Thành phần | Biện pháp đảm bảo ổn định |

|---|---|

| Chứng chỉ | Dùng Let’s Encrypt (tự gia hạn 90 ngày/lần) hoặc Custom SSL 15 năm |

| DNS | Cố định IP, không trỏ vòng CNAME |

| Proxy | Chế độ Strict, hạn chế Flexible |

| Monitoring | Sử dụng cron job kiểm tra certbot renew và thông báo qua email |

| Cache & CDN | Tự động refresh chứng chỉ sau mỗi lần cập nhật SSL |

6.3 Biện pháp phòng ngừa sự cố lỗi SSL

- Tạo bản sao dự phòng của private key trên máy chủ cục bộ.

- Lưu chuỗi chứng chỉ (CA bundle) để khôi phục nhanh khi chuyển hosting.

- Giám sát log handshake qua

opensslhoặc công cụ như SSL Labs Test. - Đặt lịch audit 6 tháng/lần để rà soát cấu hình TLS, cipher suites và HTTP/2 compatibility.

7. Cấu hình SSL bền vững là vấn đề kiến trúc, không chỉ là kỹ thuật

Một hệ thống SSL ổn định không phụ thuộc vào công cụ, mà nằm ở cách tư duy thiết kế bảo mật tổng thể. Trong đó, việc cấu hình SSL bền vững, tránh lỗi lặt vặt là vấn đề ở kiến trúc và nằm ở tư duy của master website chứ không chỉ đơn giản là vấn đề kỹ thuật. Lập trình viên và quản trị hệ thống cần xem SSL không chỉ như một chứng chỉ, mà là một chuỗi tin cậy (trust chain) – nơi mỗi mắt xích từ DNS, CDN, proxy đến máy chủ đều phải đồng bộ.

Trong bối cảnh web hiện đại, nơi mọi request đều đi qua nhiều tầng (client → CDN → origin), việc hiểu sâu cơ chế mã hóa, handshake, và cấu trúc CA là yếu tố quyết định tính bền vững và an toàn dài hạn.

Nếu được cấu hình đúng, một mô hình SSL có thể vận hành ổn định suốt 10–15 năm, chỉ cần cập nhật định kỳ CA hoặc tái sinh khóa khi có thay đổi lớn. Liên hệ TMR Team để nhận được tư vấn về cách xây dựng hệ thống website chuyên nghiệp và hướng dẫn cấu hình SSL vĩnh viễn. Tư vấn hoàn toàn miễn phí.

Tài liệu tham khảo

- RFC 8446 – The Transport Layer Security (TLS) Protocol Version 1.3.

- Cloudflare Docs – SSL/TLS Encryption modes.

- Let’s Encrypt Documentation – ACME protocol overview.

- Hostinger Knowledge Base – Fixing SSL installation issues.

- OWASP Foundation – Transport Layer Protection Cheat Sheet.